Page 58 - ID - Informazioni della Difesa n. 04-2024 - Supplemento

P. 58

Capitolo 3 - LE OPERAZIONI CYBER E LE SFIDE FUTURE

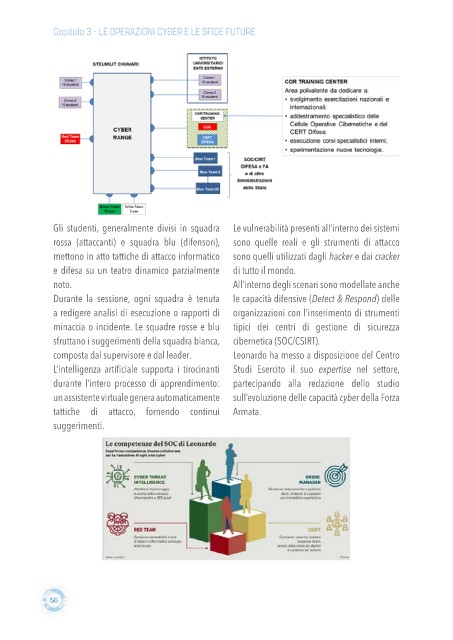

Gli studenti, generalmente divisi in squadra Le vulnerabilità presenti all’interno dei sistemi

rossa (attaccanti) e squadra blu (difensori), sono quelle reali e gli strumenti di attacco

mettono in atto tattiche di attacco informatico sono quelli utilizzati dagli hacker e dai cracker

e difesa su un teatro dinamico parzialmente di tutto il mondo.

noto. All’interno degli scenari sono modellate anche

Durante la sessione, ogni squadra è tenuta le capacità difensive (Detect & Respond) delle

a redigere analisi di esecuzione o rapporti di organizzazioni con l’inserimento di strumenti

minaccia o incidente. Le squadre rosse e blu tipici dei centri di gestione di sicurezza

sfruttano i suggerimenti della squadra bianca, cibernetica (SOC/CSIRT).

composta dal supervisore e dal leader. Leonardo ha messo a disposizione del Centro

L’intelligenza artificiale supporta i tirocinanti Studi Esercito il suo expertise nel settore,

durante l’intero processo di apprendimento: partecipando alla redazione dello studio

un assistente virtuale genera automaticamente sull’evoluzione delle capacità cyber della Forza

tattiche di attacco, fornendo continui Armata.

suggerimenti.

56