Page 84 - ID - Informazioni della Difesa n. 04-2024 - Supplemento

P. 84

Capitolo 5 - LA PIANIFICAZIONE OPERATIVA DELLE OPERAZIONI CIBERNETICHE

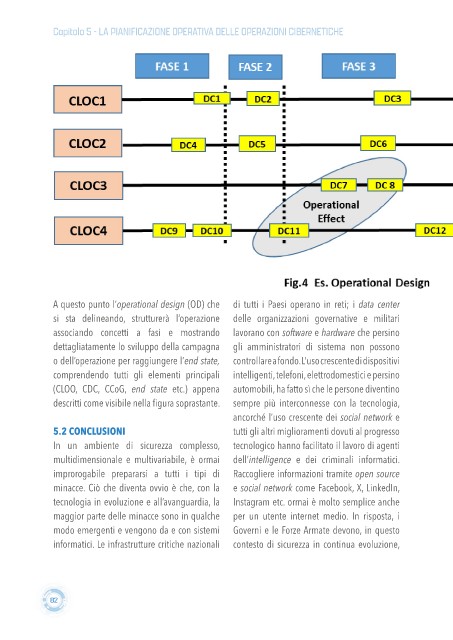

A questo punto l’operational design (OD) che di tutti i Paesi operano in reti; i data center

si sta delineando, strutturerà l’operazione delle organizzazioni governative e militari

associando concetti a fasi e mostrando lavorano con software e hardware che persino

dettagliatamente lo sviluppo della campagna gli amministratori di sistema non possono

o dell’operazione per raggiungere l’end state, controllare a fondo. L’uso crescente di dispositivi

comprendendo tutti gli elementi principali intelligenti, telefoni, elettrodomestici e persino

(CLOO, CDC, CCoG, end state etc.) appena automobili, ha fatto sì che le persone diventino

descritti come visibile nella figura soprastante. sempre più interconnesse con la tecnologia,

ancorché l’uso crescente dei social network e

5.2 CONCLUSIONI tutti gli altri miglioramenti dovuti al progresso

In un ambiente di sicurezza complesso, tecnologico hanno facilitato il lavoro di agenti

multidimensionale e multivariabile, è ormai dell’intelligence e dei criminali informatici.

improrogabile prepararsi a tutti i tipi di Raccogliere informazioni tramite open source

minacce. Ciò che diventa ovvio è che, con la e social network come Facebook, X, LinkedIn,

tecnologia in evoluzione e all’avanguardia, la Instagram etc. ormai è molto semplice anche

maggior parte delle minacce sono in qualche per un utente internet medio. In risposta, i

modo emergenti e vengono da e con sistemi Governi e le Forze Armate devono, in questo

informatici. Le infrastrutture critiche nazionali contesto di sicurezza in continua evoluzione,

82